Les entreprises modernes ont de plus en plus de données à traiter : données à caractère personnel, données d’entreprise, données financières, données opérationnelles, données concurrentielles, données de carte de crédit, fichiers RH, etc. Toutes les données n’ont pas le même degré d'importance et de sensibilité, mais leur fuite peut rapidement avoir des conséquences néfastes sur votre PME.

Les fuites de données sont fréquentes, et c’est alarmant. En outre, ce ne sont pas toujours de grands criminels qui piratent la base de données de l’entreprise. Les fuites de données sont bien plus souvent provoquées par l’inadvertance de collaborateurs internes. Mais, quelle que soit la manière dont on voit les choses, et aussi innocentes les intentions de l’auteur soient-elles, toutes les fuites de données sont indésirables et peuvent être néfastes pour votre entreprise. Comment les éviter ? Connaissez-vous les points faibles de votre organisation ?

Les causes typiques de fuites de données

Les causes les plus fréquentes des fuites de données dans une PME restent :

Une erreur humaine

Environ la moitié des fuites de données sont provoquées par des erreurs humaines involontaires. Il peut s’agir d'une inadvertance, du manque de compréhension des procédures de sécurité, du contournement des règles pour terminer une tâche plus rapidement, du suivi incorrect des procédures de sortie lorsqu'une personne quitte l’entreprise ou de la sous-estimation de la responsabilité propre dans la protection des données au sein de l’organisation.

Une erreur technique

Il peut également s’agir d’un problème d'ingénierie sociale, de mauvaises décisions en termes de solutions de protection, d’un logiciel de protection mal paramétré ou désuet ou de bogues non détectés.

Accès non contrôlé

En octroyant à des travailleurs un accès non contrôlé à des parties du réseau et appareils, la sécurité de votre réseau IT s’en trouvera fondamentalement minée. De cette façon, un comportement innocent peut rapidement provoquer la fuite de données sensibles.

Vol

Malheureusement, il arrive encore que des données fassent volontairement l'objet d'une fuite ou publication. Il ne s’agit dans ce cas pas uniquement de criminels, mais aussi de vol au sein de l’organisation. Votre environnement doit donc être protégé contre les attaques externes mais aussi les internes.

Même si aucun employeur ne souhaite se méfier de ses collaborateurs ou les suspecter, il est de toute manière essentiel d’éviter certains risques inutiles et les fuites de données internes.

Fuites de données dans un environnement changeant

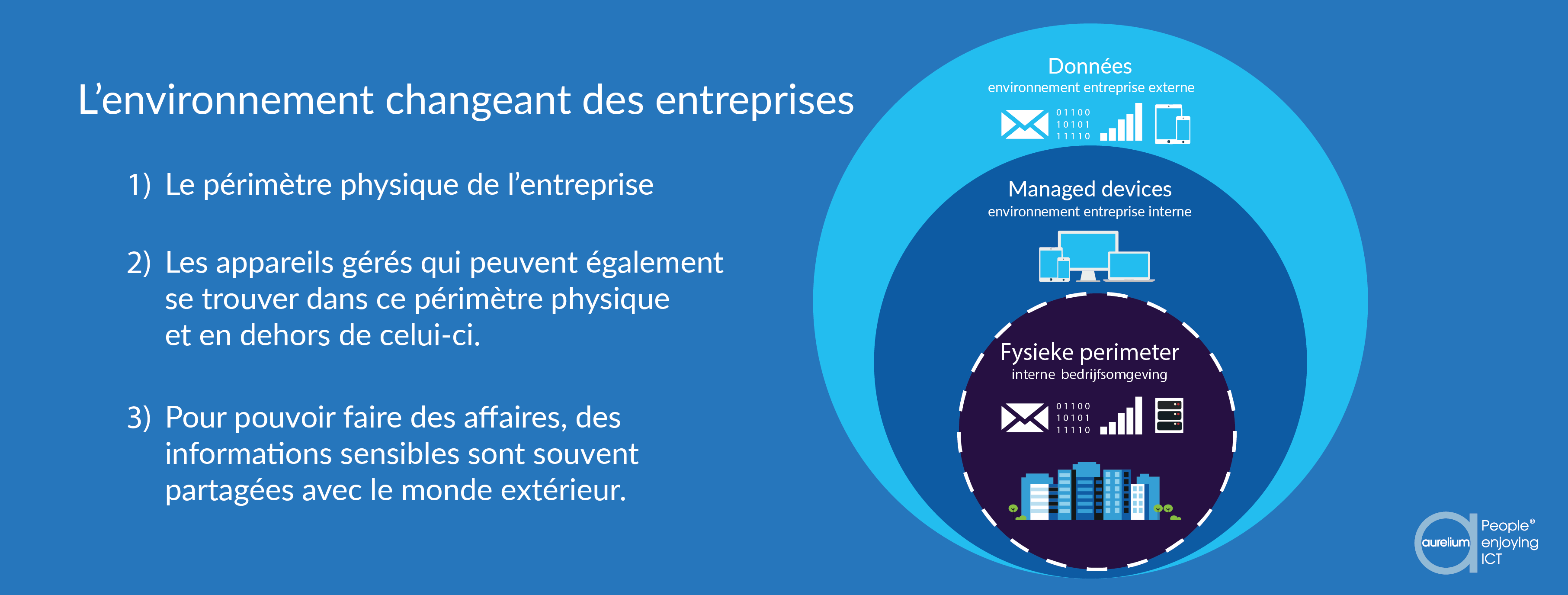

Il y a quelques années, la protection de votre environnement était bien plus simple qu’à l’heure actuelle. Il y avait alors une distinction physique claire entre votre bureau et l’extérieur. Le travail se faisait exclusivement au bureau, les ordinateurs ne quittaient pas ou rarement le bâtiment et dès qu’un travailleur sortait, il n’avait plus accès aux données de l’entreprise.

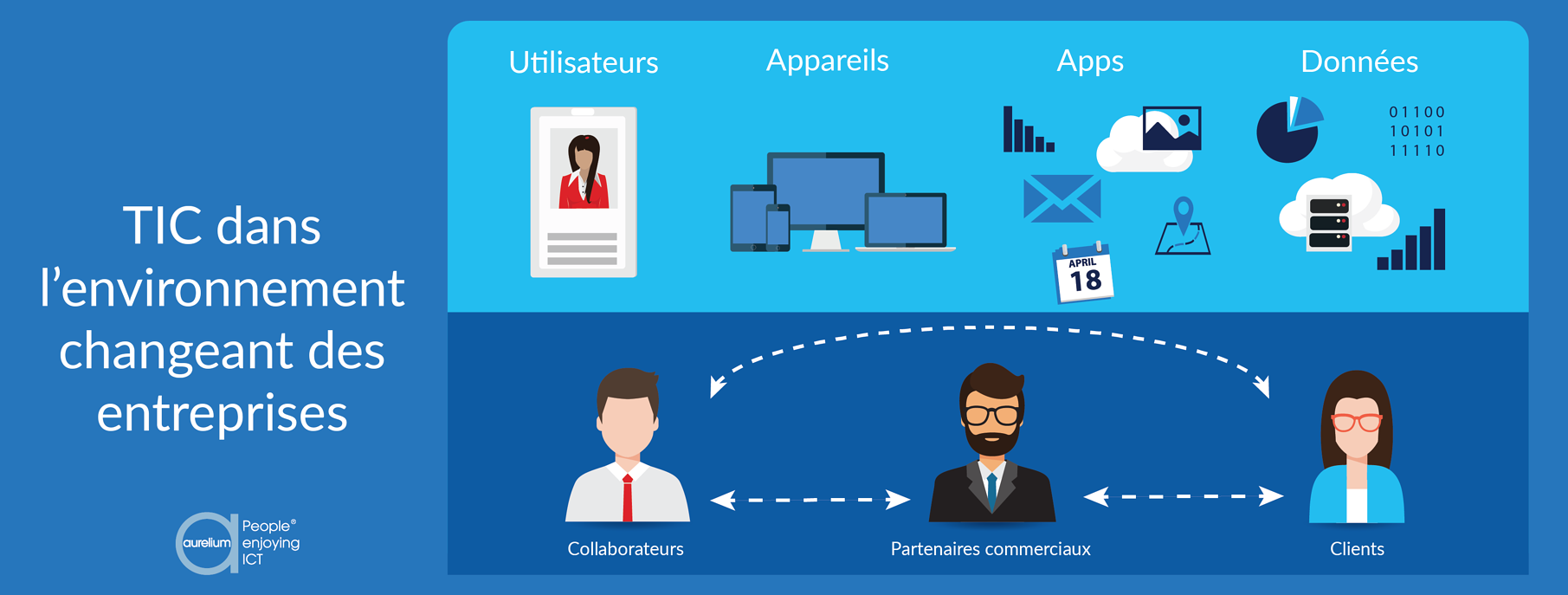

L’environnement de l’entreprise a depuis lors changé de manière drastique. Nous vivons actuellement dans un monde hypermobile. Les personnes travaillent de partout, à partir de n’importe quel appareil et les données peuvent être consultées et modifiées n’importe où. La consumérisation de l’IT a permis à ces appareils de s’utiliser de plus en plus, sans distinction, que ce soit pour le privé ou le travail, et parfois même par plusieurs membres de la famille.

Dans une organisation moderne, des données sont constamment échangées entre travailleurs, partenaires commerciaux et clients. Et ce à partir de différents appareils, de différentes applications, n’importe où.

En tant qu’entreprise, il est inutile voire contre-productif de vouloir empêcher cette évolution. En outre, elle offre dans la plupart des cas plus d’avantages et d’opportunités que d'inconvénients. Il est également de plus en plus clair que les mesures de protection doivent s’orienter de l’organisation et de l’environnement (le bâtiment, l’utilisateur, les appareils) vers les données et les applications propres.

Éviter les fuites de données au sein d’une PME

Protéger les données contre des fuites de données

Comme nous l’avons déjà expliqué, toutes les données n’ont pas le même niveau d’importance ou de sensibilité. Ces données peuvent être subdivisées en différents niveaux de sensibilité, après quoi il convient de déterminer lesquelles doivent être protégées en premier, et la façon dont elles doivent l’être.

Différentes technologies sont disponibles à cette fin sur le marché :

- Azure Rights Management Service (RMS) lie la sécurité aux données proprement dites, peu importe leur emplacement. Les fichiers sont chiffrés ou cryptés. Seules les personnes possédant les droits adéquats peuvent lire ces données. Il est possible de définir au niveau du document les personnes à qui ces droits sont accordés. Comme uniquement un droit de lecture, un droit d'édition, un droit d'impression ou de transfert.

- Azure Information Protection va un peu plus loin. Il permet de classer, d’étiqueter et de protéger des données dès qu’elles sont créées ou adaptées. Il y est procédé de manière automatique et intuitive, sur la base de la source, du contexte et du contenu des données.

- Office 365 Data Loss Prevention (DLP) définit des règles de base pour la protection d'informations sensibles transmises par le biais d’e-mails. Lors de l’envoi de l’e-mail, son contenu et ses pièces jointes sont analysés sur la base de ces règles. Des e-mails comportant des numéros de carte de crédit peuvent par exemple être retenus.

- Office 365 Advanced Security Management est en fait une suite d'outils. Sur la base de certaines politiques, il est notamment procédé à une analyse du comportement sur le réseau afin de détecter le plus rapidement possible des anomalies ou comportements déviants et les signaler. Lorsque, par exemple, un utilisateur se connecte à Bruxelles et que deux minutes plus tard, il essaie de télécharger quelque chose depuis Tokyo.

Protéger les applications contre des fuites de données

Dans notre société hypermobile, nous sommes confrontés au quotidien à plusieurs appareils et applications qui tentent de se connecter aux données de l’entreprise. Il est essentiel de bien déterminer quelles applications peuvent y accéder et ce qu’elles peuvent faire ou non.

Il sera ainsi possible d'éviter que des données d’entreprise d'un e-mail soient copiées et collées sur Facebook.

Vu que vie privée et vie professionnelle s’entremêlent très souvent, l’accès aux applications d’entreprise doit également être protégé. Il convient donc par exemple d'éviter que des enfants qui peuvent jouer avec la tablette de papa ou maman soient également en mesure de consulter, modifier ou diffuser accidentellement des données d’entreprise.

La Mobile Application Management de Microsoft Intune peut s’avérer utile dans ce cas. MAM permet de paramétrer les accès et droits des différentes applications et impose l’utilisation d'un code PIN. Des personnes non autorisées pourront ainsi continuer d’utiliser l’appareil, mais pas les applications protégées.

Continuer de respecter les principes de base

Même dans un environnement d’entreprise changeant, les règles de base restent valables :

- Prévenir : Veillez à ce que les collaborateurs n’aient accès qu’aux données dont ils ont besoin pour leur fonction. « Nous n’avons pas de secret, tout peut se savoir » est une attitude assez noble. Mais le fait de mettre les données à disposition de tous est, d'un point de vue de la sécurité, une invitation ouverte à des fuites de données indésirables.

- Réagir rapidement : Veillez à ce que la procédure de sortie soit suivie de manière stricte et rapide lorsqu'un travailleur quitte l’entreprise. Veillez à ce que tout le matériel soit immédiatement restitué et tous les comptes liés désactivés.

Ce n’est que de cette façon que plus aucun ancien collaborateur n’aura accès aux données d’entreprise et que nous aurons la certitude qu'il ne reste aucun support contenant des données en sa possession.

- Procéder par phases : Des couches de protection supplémentaires ou nouvelles procédures de sécurité sont de préférence introduites par phases, la communication et la formation nécessaires étant prévues. Une large base de support de ce nouveau procédé sera ainsi créée au sein de l'organisation, les collaborateurs seront suffisamment sensibilisés à leur propre responsabilité et le risque qu’ils contournent certaines règles, par facilité, sera réduit. Tout revient en effet à trouver un équilibre entre sécurité et faisabilité.

- Évoluer : Les outils disponibles pour protéger les organisations contre les fuites de données évoluent à un rythme effréné. Nombre de technologies sont pour l’instant encore développées en parallèle. À l’avenir, ces différents composants seront de mieux en mieux intégrés. Sélectionnez dès lors les outils qui conviennent le mieux aux besoins de l’entreprise et évoluent avec eux.

Mieux protéger votre PME contre les fuites de données ?

Vous ne connaissez pas avec précision les points faibles de votre organisation ? Ni le risque que votre PME soit confrontée à une perte de données ? Prenez rendez-vous avec nos experts en sécurité pour un audit sécurité. Ils analyseront avec vous votre environnement et la manière dont votre organisation peut se protéger de manière optimale contre la fuite de données.